L’économie de la zone euro croît malgré un delta variable

Pour la zone euro, comme pour le monde dans son ensemble, la production se redresse vers la trajectoire pré-pandémique, ont prédit les économistes.

« Alors qu’une variable delta signifie que l’image peut changer rapidement, » Elle a dit Bjorn van Roy et Tom Orlick, économistes chez Bloomberg Economics, « Actuellement, les données indiquent un début positif pour le troisième trimestre, avec une accélération de la reprise mondiale et une baisse de l’inflation. »

Pour Chypre, bien que la production soit restée stable au deuxième trimestre de cette année, une croissance annuelle est toujours attendue à 4,3 pour cent. L’inflation a bondi en juillet à Chypre, a augmenté de 4 pour cent, mais est restée en ligne avec celle du reste de l’Europe.

Selon Bloomberg Economics, le produit intérieur brut mondial du troisième trimestre est en passe d’atteindre une croissance de 1,8 % par rapport aux trois mois précédents.

La zone euro ne suit pas le rythme du boom aux États-Unis, mais « le rythme de la croissance s’accélère. Dans le même temps, selon les économistes, l’inflation augmente dans la zone euro, mais pas aux niveaux élevés observés aux États-Unis. «

Selon les économistes de l’Organisation de coopération et de développement économiques, la croissance sera modérée dans la zone euro et plus lente au Royaume-Uni. Les derniers indicateurs composites avancés de cette organisation spectacle Signes d’une modération du rythme de croissance à partir de niveaux de tendance plus élevés.

Les économistes ont rapporté le 5 août que la croissance du secteur privé britannique avait fortement ralenti le mois dernier en raison de goulots d’étranglement de la chaîne d’approvisionnement et d’absences importantes de travailleurs en raison des exigences d’isolement de Covid-19.

Les pressions sur les prix sont à leur plus extrême depuis le début de l’enquête il y a 25 ans – une préoccupation pour la Banque d’Angleterre alors qu’elle finalise jeudi de nouvelles anticipations d’inflation. Jusqu’à présent, la Banque d’Angleterre a déclaré que l’inflation élevée serait temporaire.

L’indice IHS Markit/CIPS des directeurs d’achat est tombé à 59,6 en juillet, son plus bas niveau depuis mars, contre 62,4 en juin. Le PMI composite plus large, qui comprend les données du PMI manufacturier mardi, a montré une baisse similaire à 59,2 contre 62,2.

L’économie britannique se redresse rapidement après avoir subi sa plus forte baisse de production en plus de 300 ans en 2020, mais la plupart des économistes pensent que la croissance la plus rapide a peut-être eu lieu au cours des trois mois précédant juin, lorsque les règles de Covid se sont le plus assouplies.

L’économie allemande fera bien mieux que la moyenne de la zone euro pendant la crise des coronavirus, selon Transférer Publié par ZEW Data Center le 6 août. L’économie allemande devrait être inférieure de 1,5% à la valeur du PIB réel avant le coronavirus fin 2021 et d’environ 2,8% au-dessus fin 2022.

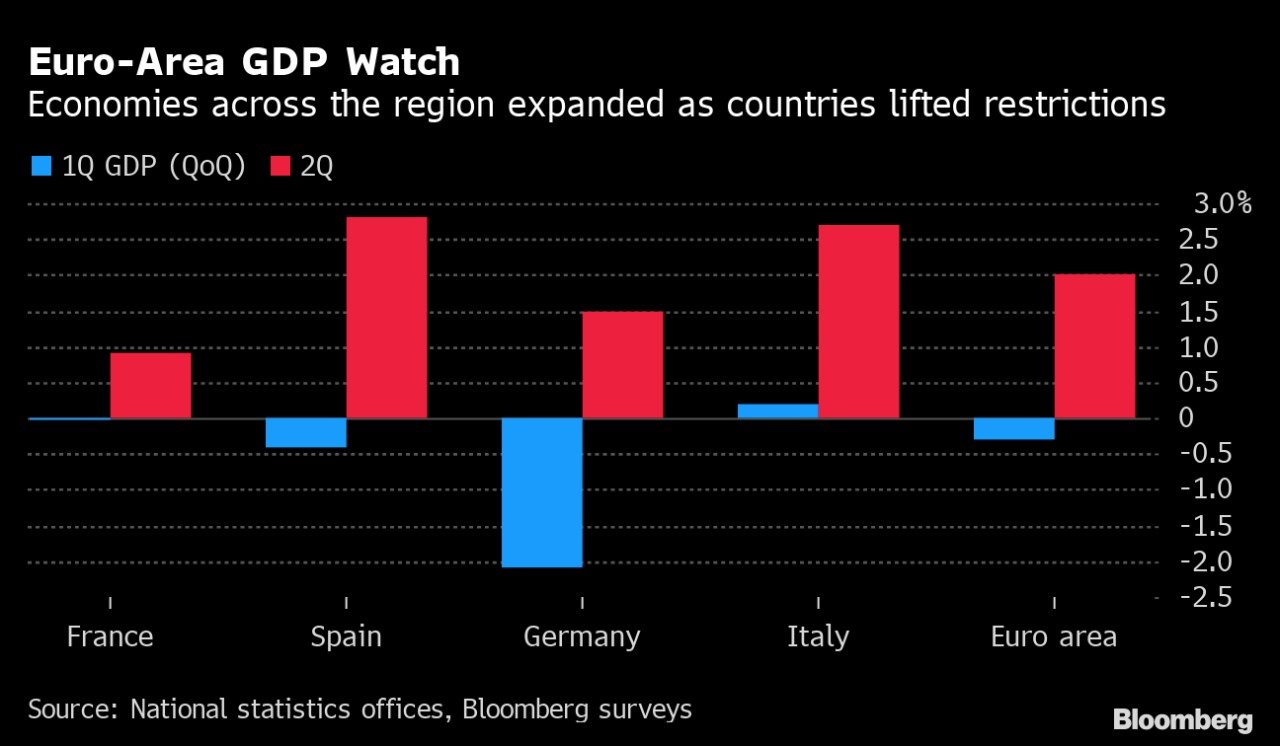

Le PIB réel de la zone euro a augmenté de 2,0% t/t au deuxième trimestre 2021. Le Portugal (+4,9%), l’Autriche a enregistré la plus forte croissance trimestrielle (+4,9%) et l’Autriche (+4,3%). L’Espagne (+2,8 %), l’Italie et la Lettonie (+2,7 %) se situent également bien au-dessus de la moyenne. En revanche, la Lituanie (+0,4 %), la République tchèque (+0,6 %), la Suède et la France (+0,9 %) sont bien en deçà de la moyenne.

Toutes ces prévisions présupposent que la variable delta ne créera pas un boom dangereux dans les prochains mois. Cependant, en raison du taux de vaccination élevé en Europe, la probabilité d’un tel boom diminue, selon les économistes. Des taux de vaccination suffisants pour approcher l’immunité collective devraient être atteints dans les économies avancées et dans certaines économies en développement du troisième au quatrième trimestre 2021.

« Les scénarios pessimistes et optimistes sont devenus moins probables à mesure que des campagnes de vaccination plus étendues ont été menées du deuxième au troisième trimestre. Les prévisions sont désormais fixées à environ 66% de la probabilité, avec des scénarios pessimistes de reprise économique retardée attribués à environ 28% des la probabilité et le scénario optimiste de reprise Le plus rapide fixé à environ 6 pour cent », les économistes d’Euromonitor signaler.