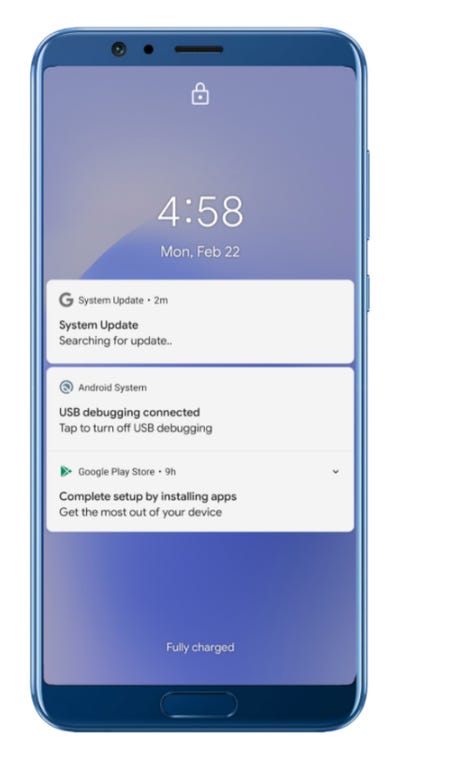

Ce malware Android se cache comme une application de mise à jour du système pour vous espionner

Les chercheurs ont découvert une nouvelle application de logiciel espion Android « sophistiquée » déguisée en une mise à jour logicielle.

Zimbrium

En ce qui concerne Zimperium zLabs, Le malware se déguise en application de mise à jour du système tout en extrayant silencieusement les données des utilisateurs et du téléphone.

Il convient de noter que l’exemple d’application que l’équipe a découvert a été trouvé dans un référentiel tiers et non dans le Google Play Store officiel.

Une fois installé, l’appareil de la victime est enregistré avec un serveur de commande et de contrôle Firebase (C2) utilisé pour émettre des commandes, tandis qu’un C2 distinct et dédié est utilisé pour gérer le vol de données.

L’équipe affirme que l’extraction des données est déclenchée une fois que la condition est remplie, y compris l’ajout d’un nouveau contact mobile, l’installation d’une nouvelle application ou la réception d’un SMS.

Le logiciel malveillant est un cheval de Troie d’accès à distance (RAT) capable de voler des données GPS, des messages SMS, des listes de contacts, des journaux d’appels, de collecter des photos et des fichiers vidéo, d’enregistrer secrètement l’audio à partir d’un microphone, de détourner l’appareil photo d’un appareil mobile pour prendre des photos et de naviguer. signets et historique du navigateur., Écoute électronique et vol d’informations opérationnelles sur le téléphone, y compris les statistiques de stockage et les listes des applications installées.

Le contenu de la messagerie instantanée est également à risque car RAT utilise à mauvais escient les services d’accessibilité pour accéder à ces applications, y compris WhatsApp.

Si l’appareil de la victime est enraciné, des enregistrements de base de données peuvent également être pris. L’application peut également rechercher spécifiquement des types de fichiers tels que .pdf, .doc ,. docx ,. xls et. xlsx.

RAT essaiera également de voler des fichiers du stockage externe. Cependant, étant donné que certains contenus – tels que des vidéos – peuvent être trop volumineux pour être volés sans affecter la connexion, les vignettes seules sont extraites.

Les chercheurs notent que « lorsque la victime utilise le Wi-Fi, toutes les données volées de tous les dossiers sont envoyées à C2, alors que lorsque la victime utilise une connexion de données mobiles, seul un ensemble spécifique de données est envoyé à C2 ». .

Restreindre l’utilisation d’une connexion de téléphone mobile est un moyen d’empêcher les utilisateurs de soupçonner que leurs appareils sont en danger. De plus, une fois les informations emballées et envoyées à C2, les fichiers d’archive sont supprimés pour tenter de ne pas être découverts.

Pour s’assurer que seules des données pertinentes et à jour sont obtenues, les opérateurs RAT ont imposé des limites de temps sur le contenu – comme les enregistrements GPS les plus récents, qui sont volés encore et encore si les enregistrements de données volés contiennent des valeurs supérieures à cinq minutes dans le passé. Les photos ont également été réglées sur un minuteur de 40 minutes.

Zimperium décrit les logiciels malveillants comme faisant partie d’une «campagne de logiciels espions complexe aux capacités complexes».

Plus tôt ce mois-ci, Google a tiré un numéro Depuis les applications Android Depuis le Play Store qui a un compte-gouttes pour les chevaux de Troie bancaires. Des applications utilitaires, y compris un service VPN, un enregistreur et un lecteur de codes-barres, ont été utilisées pour installer mRAT et AlienBot.

Couverture antérieure et connexe

Avez-vous des conseils? Communiquez en toute sécurité via WhatsApp | Pointez au +447713 025499, ou plus haut dans Keybase: charlie0